NIS2-Umsetzungsgesetz: Lieferketten und IT-Sicherheit

Regulatorik & EU-Vorgaben - Lesezeit: 10 Min

In den Tiefen der digitalen Welt lauern unsichtbare Gefahren, die Unternehmen jeder Größe und Branche gleichermaßen bedrohen können. Die NIS2-Richtlinie bringt wichtige Anforderungen für Betreiber kritischer Infrastrukturen und wichtiger Anlagen mit sich, um die Cybersicherheit zu stärken. Die Umsetzung dieser Maßnahmen ist besonders für Unternehmen in wichtigen Sektoren von großer Bedeutung, um sich effektiv gegen Cyberbedrohungen zu wappnen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist maßgeblich daran beteiligt, Unternehmen bei der Einhaltung des EU-Cybersicherheitsgesetz zu unterstützen. In unserem Blogbeitrag bieten wir Ihnen eine umfassende Darstellung der aktuellen Entwicklungen, einschließlich des NIS2-Umsetzungsgesetzes und dessen aktueller Stand, sowie der Anforderungen im Bereich der Cyber Security. Die Richtlinie markiert einen bedeutenden Schritt zur Stärkung der digitalen Sicherheit in Europa und betrifft Unternehmen aller Branchen. Erfahren Sie, wie Sie Ihr Unternehmen effektiv auf die bevorstehenden Herausforderungen vorbereiten und die Anforderungen der Richtlinie erfolgreich umsetzen können.

Die wichtigsten Fakten zur NIS-2-Richtlinie

Eine EU-Richtlinie zur Verbesserung der Cybersicherheit und Resilienz von Unternehmen, die kritische und wichtige Infrastrukturen betreiben.

- Verabschiedet 2023

- Umsetzung in nationales Recht bis Oktober 2024 verpflichtend

- Kritische Sektoren (z. B. Energie, Verkehr, Gesundheit, Wasser)

- Wichtige Unternehmen in Bereichen wie IT-Dienstleistungen, Post & Kurier, Produktion

- Erhöhte Sicherheitsanforderungen (u. a. Risikoanalyse, Sicherheitsmaßnahmen)

- Meldepflichten bei Sicherheitsvorfällen (binnen 24 Stunden)

- Prüfung und Dokumentation der Cybersicherheitsstrategie

- Hohe Bußgelder (bis zu 10 Mio. € oder 2 % des weltweiten Jahresumsatzes)

- Haftung von Geschäftsführern möglich

- Erhöhung der Cyber-Resilienz

- Schutz der Lieferketten

- Harmonisierung der Cybersicherheitsstandards in der EU

Auch mittlere Unternehmen sind teils betroffen — die Reichweite der Richtlinie ist deutlich erweitert worden im Vergleich zu NIS 1.

Aktuelles Update zum NIS2-Umsetzungsverfahren: Vertragsverletzungsverfahren gegen Deutschland

Die NIS2-Richtlinie der EU, die ein höheres Maß an Cybersicherheit gewährleisten soll, hätte bereits bis zum 18. Oktober 2024 in nationales Recht umgesetzt sein müssen. Allerdings haben Deutschland und 22 weitere EU-Mitgliedsstaaten dies noch nicht vollständig geschafft, was die Europäische Kommission dazu veranlasst hat, ein Vertragsverletzungsverfahren einzuleiten.

Die Bundesregierung hat zwar gesetzgeberische Schritte eingeleitet, jedoch stehen diese noch zur Verabschiedung durch den Bundestag und den Bundesrat aus. Ein konkretes Gesetz zur Umsetzung der NIS2-Pflichten wurde im Oktober 2024 in die erste Lesung eingebracht. Parallel gibt es die Herausforderung, die zweite Richtlinie über die Resilienz kritischer Einrichtungen zügig zu integrieren, um mögliche juristische Konsequenzen zu vermeiden.

Diese Verzögerung könnte nicht nur rechtliche Konsequenzen für Deutschland haben, sondern auch das Vertrauen in die Cybersicherheitsmaßnahmen des Landes beeinträchtigen. Unternehmen müssen sich jetzt aktiv mit den Anforderungen der NIS2-Richtlinie auseinandersetzen, um potenziellen rechtlichen Problemen und Sicherheitsrisiken vorzubeugen. Insgesamt verdeutlicht das laufende Vertragsverletzungsverfahren die Dringlichkeit, mit der Deutschland seine gesetzlichen Verpflichtungen in Bezug auf Cybersicherheit umsetzen muss, um sowohl rechtliche Sanktionen als auch Sicherheitsbedrohungen künftig zu vermeiden.

Kurzfassung: Die NIS2 und deren Umsetzung

In der digitalen Welt sehen sich Unternehmen zunehmend mit Cyberbedrohungen konfrontiert, die durch die NIS2-Richtlinie adressiert werden. Diese Richtlinie zielt darauf ab, die digitale Sicherheit in Europa zu stärken und betrifft Unternehmen aus sämtlichen Branchen. Die Sicherheit der IT-Systeme spielt eine entscheidende Rolle beim Schutz von Lieferketten, die durch die fortschreitende Digitalisierung anfälliger für Cyberangriffe werden. Investitionen in robuste IT-Sicherheitsmaßnahmen sind daher unabdingbar, um die Lieferketten zu schützen und das Vertrauen der Kunden zu stärken.

Die Richtlinie, die bis zum 17. Oktober 2024 umgesetzt werden muss, enthält verschärfte Maßnahmen zur Erhöhung des Sicherheitsniveaus in der EU. Unternehmen sind verpflichtet, relevante Sicherheitsvorfälle zu melden und sich bei den nationalen Behörden zu registrieren. Eine gründliche Analyse der eigenen Prozesse sowie klare Strategien sind von essenzieller Bedeutung, um die gesetzlichen Anforderungen zu erfüllen.

Die Umsetzung der NIS2-Richtlinie stellt aufgrund der verschärften Sicherheitsanforderungen in der EU eine Herausforderung dar. Das deutsche Gesetz befindet sich im fortgeschrittenen Stadium, jedoch rechnet das Bundesministerium des Innern (BMI) nicht mit einer fristgerechten Einführung bis zum 17. Oktober 2024; ein Inkrafttreten im ersten Quartal 2025 ist möglich, abhängig von einem zügigen parlamentarischen Verfahren. Die erste Lesung im Bundestag fand am 11. Oktober 2024 statt und die Vorlage wurde zur weiteren Beratung an den Innenausschuss überwiesen.

Unternehmen sollten frühzeitig aktiv werden, klare Kommunikation in Bezug auf die Sicherheitsanforderungen sicherstellen und Schulungen anbieten. Die Implementierung einer Business Continuity-Strategie ist entscheidend für den Umgang mit Cyberzwischenfällen. Nicht zuletzt ist die Sensibilisierung der Mitarbeitenden von hoher Bedeutung.

Was haben Lieferketten mit IT-Sicherheit zu tun?

In der heutigen globalisierten Welt sind Lieferketten viel mehr als nur physische Warentransporte. Sie sind ein komplexes Netzwerk von Prozessen, das verschiedene Unternehmen und Länder miteinander verbindet. Doch was hat das mit IT-Sicherheit zu tun? Nun, die Digitalisierung hat einen großen Einfluss auf die Art und Weise, wie Lieferketten verwaltet werden. Viele Unternehmen setzen auf Technologie, um ihre Lieferketten effizienter zu gestalten und Kosten zu senken. Dabei spielt die IT-Sicherheit eine entscheidende Rolle.

Durch die zunehmende Vernetzung und den Einsatz digitaler Tools werden Lieferketten anfälliger für Cyberangriffe. Wenn sensible Daten über ungesicherte IT-Systeme ausgetauscht werden, können Hacker leicht auf vertrauliche Informationen zugreifen oder sogar die gesamte Lieferkette lahmlegen. Daher ist es unerlässlich, dass Unternehmen in robuste IT-Sicherheitsmaßnahmen investieren, um ihre Lieferketten vor Bedrohungen zu schützen.

Der Schutz der IT-Infrastruktur ist daher nicht nur wichtig für die Sicherheit von Unternehmensdaten, sondern auch für die reibungslose Funktion der gesamten Lieferkette. Unternehmen müssen Strategien entwickeln, um ihre digitalen Systeme abzusichern, regelmäßige Sicherheitsüberprüfungen durchzuführen und ihre Mitarbeiter im Umgang mit Cyberbedrohungen zu schulen. Nur so können sie sicherstellen, dass ihre Lieferketten sicher und stabil bleiben.

Es zeigt sich also, dass die Sicherheit der IT-Systeme eng mit der Effizienz und Zuverlässigkeit von Lieferketten verbunden ist. Indem Unternehmen in hochmoderne IT-Sicherheitslösungen investieren und proaktiv gegen Cyberbedrohungen vorgehen, können sie nicht nur ihre Geschäftsprozesse absichern, sondern auch das Vertrauen ihrer Kunden stärken und langfristige Erfolge in der globalen Wirtschaft erzielen.

Risiken und Bedrohungen im Zusammenhang mit Lieferketten und IT-Sicherheit

Unternehmen sind mit einer Vielzahl von Risiken und Bedrohungen konfrontiert, wenn es um die Sicherheit ihrer Lieferketten und IT-Systeme geht. Cyberangriffe auf wichtige Infrastrukturen und Einrichtungen können schwerwiegende Folgen haben, sowohl für den Betrieb als auch für die Sicherheit sensibler Daten. Laut Bitkom entstehen jährlich 206 Milliarden Euro Schäden durch Diebstahl, Sabotage und Industriespionage. Maßnahmen wie die Richtlinie zur Netz- und Informationssicherheit können Verluste und Imageschäden vorbeugen.

Laut dem jüngsten Bericht zur Lage der IT-Sicherheit in Deutschland, veröffentlicht durch das Bundesamt für Sicherheit in der Informationstechnik (BSI), ist die Bedrohungslage im Cyberraum so kritisch wie noch nie zuvor. Die zunehmende Vernetzung und Digitalisierung unserer Gesellschaft haben dazu geführt, dass Cyberkriminalität ein ernstzunehmendes Problem darstellt.

Ransomware ist nach wie vor die größte Bedrohung im Bereich der Cyberangriffe. Ransomware, auch Erpressersoftware genannt, ist eine Art Schadprogramm, das den Zugriff auf Daten und Systeme einschränkt oder verhindert. Für die Freigabe verlangen die Angreifer ein Lösegeld. Der Schaden kann beträchtlich sein. Zunehmend werden sowohl große als auch kleine Organisationen und staatliche Einrichtungen angegriffen. Diese Entwicklung führt dazu, dass Bürgerinnen und Bürger direkt betroffen sein können. Cyberkriminelle agieren immer professioneller und nutzen vermehrt Dienstleistungen wie den „Cybercrime-as-a-Service“. Schwachstellen in Software nehmen besorgniserregend zu, wobei über 2000 Schwachstellen bekannt wurden, davon 15% kritisch. Generative KI birgt sowohl Risiken als auch Chancen, da sie für kriminelle Zwecke missbraucht werden kann. Der Ukraine-Krieg hat bisher nur geringen Schaden durch DDoS-Angriffe verursacht, aber das BSI warnt vor möglichen zukünftigen Herausforderungen.

Kritische Infrastruktur im Visier: Beispiele schwerwiegender Cyberattacken

Cyberattacken haben in der Vergangenheit mehrfach kritische Infrastrukturen lahmgelegt und damit die Sicherheit und Funktionalität essentieller Systeme ernsthaft gefährdet.

Ein prominentes Beispiel hierfür ist der Cyberangriff auf das Ukrainische Stromnetz im Jahr 2015, bei dem Hacker in der Lage waren, mehrere Kraftwerke zu infiltrieren und Teile des Landes stundenlang ohne Strom zu lassen.

Ebenso hat der weltweite Ransomware-Angriff "WannaCry" im Jahr 2017 zahlreiche Unternehmen und Organisationen getroffen, darunter auch Gesundheitseinrichtungen, die durch die Infektion mit dem Schadprogramm lahmgelegt wurden. Solche Vorfälle verdeutlichen die gravierenden Folgen von Cyberattacken auf kritische Infrastrukturen und zeigen, wie wichtig es ist, sich angemessen gegen solche Bedrohungen zu schützen.

Im Jahr 2021 wurde Colonial Pipeline von einem verheerenden Ransomware-Angriff heimgesucht, der das Unternehmen insgesamt 4,4 Milliarden US-Dollar kostete, um die Erpresser von Darkside zu bezahlen. Dieser Angriff führte zu einer sechstägigen Unterbrechung der Treibstoffversorgung, was zu erheblichen Störungen an Flughäfen und Tankstellen führte und letztendlich sogar einen Notstand auslöste. Interessanterweise wurde die Operationstechnik (OT) des Unternehmens nicht direkt beeinträchtigt. Obwohl die Abrechnungssysteme vorübergehend abgeschaltet wurden, führte die Unsicherheit über das Ausmaß des Angriffs dazu, dass auch die Produktionsabläufe vorsorglich eingestellt wurden. Dies zeigt die verheerenden Auswirkungen von Cyberangriffen auf Unternehmen und verdeutlicht die Bedeutung eines robusten IT-Sicherheitskonzepts im Zeitalter der digitalen Bedrohungen.

Anforderungen und Regulierungen für Unternehmen

Im Jahr 2016 hat die Europäische Union die Richtlinie zur Netzwerk- und Informationssicherheit (NIS-1, Richtlinie (EU) 2016/1148) verabschiedet, um Regeln zur Cybersicherheit einzuführen. Diese Richtlinie verlangte von den EU-Mitgliedsstaaten, Betreiber von "kritischen Diensten" zu identifizieren und spezifische Maßnahmen zur IT-Sicherheit sowie Meldepflichten für Sicherheitsvorfälle einzuführen. Die Umsetzung in nationalen Gesetzen war in den EU-Ländern sehr unterschiedlich, was zu Inkonsistenzen führte. Mit der Überarbeitung der NIS-Richtlinie (NIS2, Richtlinie (EU) 2022/2555) soll Klarheit geschaffen werden.

In der Neufassung sind entscheidende Vorgaben für Unternehmen festgelegt, um die Sicherheit ihrer IT-Systeme zu gewährleisten. Betreiber kritischer Infrastrukturen und wichtiger Einrichtungen müssen besonders umfassende Maßnahmen zur Umsetzung ergreifen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) spielt hierbei eine bedeutende Rolle, indem es Unternehmen bei der Umsetzung der Anforderungen unterstützt. Sowohl der öffentliche als auch der private Sektor müssen die Richtlinie in ihre IT-Sicherheitskonzepte einbinden, um die Sicherheit ihrer Anlagen zu gewährleisten.

Welche Frist müssen die Mitgliedsstaaten für die Umsetzung der Richtlinie einhalten?

Die Richtlinie, auch bekannt als Network and Information Security Directive (NIS2UmSuCG), wurde am 6. Juli 2016 vom Europäischen Parlament und dem Rat der EU verabschiedet. Sie wurde am 27. Dezember 2022 im EU-Amtsblatt veröffentlicht und trat am 16. Januar 2023 in Kraft. Die Mitgliedstaaten haben noch bis zum 17. Oktober 2024 Zeit, um die Reformen zur Netz- und Informationssicherheit umzusetzen.

Wie unterscheiden sich NIS und NIS2?

Während NIS (Network and Information Security) sich auf die Sicherheit von Netz- und Informationssystemen konzentriert und die notwendigen Maßnahmen zur Vorbeugung, Erkennung und Bewältigung von IT-Sicherheitsvorfällen festlegt, geht NIS2 noch einen Schritt weiter.

Die Neufassung baut auf den Grundlagen auf und erweitert diese um zusätzliche Maßnahmen und Anforderungen, um ein noch höheres Sicherheitsniveau in der Union zu gewährleisten. Die Richtlinie legt verstärkte Anforderungen an Betreiber wesentlicher Dienste und digitale Diensteanbieter fest, um die Resilienz ihrer Dienste zu stärken und die Auswirkungen schwerwiegender IT-Sicherheitsvorfälle zu minimieren.

Ein wesentlicher Unterschied besteht zudem in ihrem Anwendungsbereich. Während NIS hauptsächlich auf Betreiber kritischer Infrastrukturen abzielt, berücksichtigt das EU-Cybersicherheitsgesetz eine breitere Palette von Betreibern wesentlicher Dienste und digitalen Diensteanbietern. Darüber hinaus sieht die Überarbeitung auch die Einrichtung von Cybersicherheitskompetenzzentren (Computer Security Incident Response Teams (CSIRTs)) sowie eine zentrale Anlaufstelle (Single Point of Contact (SPoC)) in den Mitgliedstaaten vor, um den Informationsaustausch und die Zusammenarbeit zu fördern.

NIS2 führt zu strengeren Anforderungen an die Berichterstattungs- und Krisenreaktionsfähigkeit, einschließlich verstärkter Meldepflichten und präziserer Prozesse. Die Sicherheitsvorschriften werden erweitert, um gezielt Schwachstellen anzugehen, Sicherheitsmaßnahmen offenzulegen und Risikomanagementmaßnahmen zu bewerten. Bei Verstößen drohen Unternehmen Geldstrafen von bis zu zehn Millionen Euro oder zwei Prozent des Umsatzes. Führungskräfte können persönlich für Sicherheitsverletzungen im Bereich der IT-Risikogovernance haftbar gemacht werden.

Insgesamt bedeutet die Aktualisierung der NIS eine Weiterentwicklung und Stärkung der Cybersicherheitsmaßnahmen in der EU, um den wachsenden Bedrohungen im digitalen Raum wirksam zu begegnen. Die Unterschiede verdeutlichen die kontinuierliche Anpassung an neue Herausforderungen und die Notwendigkeit, das Sicherheitsniveau in der gesamten Union zu verbessern.

Wen betrifft die Richtlinie?

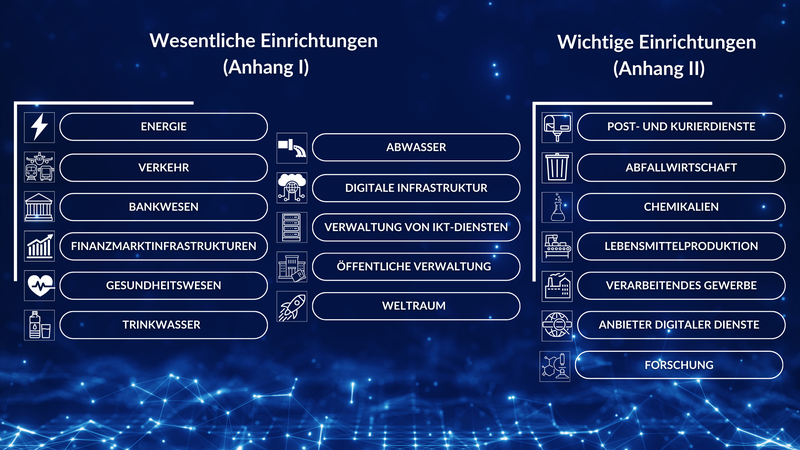

Die Betroffenheit richtet sich nach Art. 2 NIS2 vorwiegend nach Größe und Sektor. Es werden "wesentliche Einrichtungen" und "wichtige Einrichtungen" unterschieden (Art. 3). Von der neuen Directive sind Einrichtungen aus 18 Sektoren betroffen, welche in Annex I und II genauer definiert werden.

Unabhängig der Größe sind weitere Einrichtungen betroffen (vgl. Art. 2 Abs. 2-4 NIS2) beispielsweise Einrichtungen, wie Domänenregistrierungsstellen.

Wesentliche Einrichtungen umfassen Unternehmen, die in Bereichen wie Energie, Verkehr, Wasser, digitale Infrastruktur, Bank- und Finanzwesen, Gesundheit, der öffentlichen Verwaltung sowie Raumfahrt tätig sind.

Zu den wichtigen Einrichtungen zählen Unternehmen aus Branchen wie Abfallwirtschaft, Postdienste, Chemie, Lebensmittelproduktion, Hersteller von u.a. Elektronik und Fahrzeugen, digitale Anbieter und Forschungseinrichtungen.

Die Anwendung der Vorgaben hängt dabei von der Unternehmensgröße und dem Umsatz ab. Mittlere Unternehmen haben 50 bis 250 Mitarbeiter und einen Umsatz zwischen 10 und 50 Millionen Euro. Große Unternehmen haben mehr als 250 Mitarbeiter und einen Umsatz über 50 Millionen Euro.

Die Anzahl der Unternehmen, die von den Bestimmungen betroffen sind, nimmt aufgrund ihrer präzisen Kriterien signifikant zu. Dies führt dazu, dass Cyber Security Maßnahmen für eine Vielzahl von Unternehmen in Europa verpflichtend werden. Schätzungsweise werden in Deutschland etwa 30.000 Unternehmen den Anforderungen der IT-Sicherheitsrichtlinie unterliegen.

Es liegt in der Verantwortung der betroffenen Unternehmen, eigenständig zu prüfen, ob die EU-Richtlinie auf sie zutrifft. Es erfolgt keine automatische Benachrichtigung über die Anwendbarkeit an die Unternehmen.

Die Implementierung der neuen Directive ist ein wichtiger Schritt, um sich gegen Cyberbedrohungen zu wappnen und die Sicherheit in den Lieferketten zu gewährleisten. Durch die konsequente Umsetzung dieser Maßnahmen können Unternehmen künftigen digitalen Gefahren effektiv begegnen und ihre Infrastrukturen schützen.

Welche Maßnahmen müssen Unternehmen ergreifen?

Es liegt in der Verantwortung von Unternehmen, gezielte Maßnahmen zu ergreifen, um ihre Prozesse und Praktiken im Einklang mit den neuesten Vorschriften und Richtlinien zu halten. Eine umfassende Analyse der aktuellen Situation sowie eine genaue Evaluation der vorhandenen Abläufe sind unerlässlich, um potenzielle Lücken oder Schwachstellen zu identifizieren. Auf Basis dieser Erkenntnisse müssen klare und nachhaltige Strategien entwickelt werden, die eine erfolgreiche Umsetzung und Einhaltung der gesetzlichen Anforderungen gewährleisten.

Die Leitungsorgane überwachen Maßnahmen und haften für Verstöße (Art. 20 Abs.1). Schulungen sind verpflichtend und müssen den Beschäftigten angeboten werden (Abs. 2).

Die wesentlichen und wichtigen Einrichtungen müssen gemäß Art. 21 NIS2 Cybersecurity-Maßnahmen zur Risikobeherrschung und Prävention von Sicherheitsvorfällen umsetzen. Die Maßnahmen müssen nach Art. 21 Abs. 2 lit. a-j auf einem gefahrenübergreifenden Ansatz beruhen und den Schutz von IT-Systemen, Vorfallsbewältigung, Business Continuity, Sicherheit in der Lieferkette, Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen, Wirksamkeitsbewertung von Risikomanagementmaßnahmen, Cyberhygiene und Schulungen, Kryptografie, Personalsicherheit, Zugriffskontrolle, Asset Management, Authentifizierung sowie sichere Kommunikation umfassen. Insbesondere in Bezug auf die Sicherheit in Lieferketten ist es erforderlich, dass bei der Prüfung geeigneter Maßnahmen die spezifischen Schwachstellen der einzelnen unmittelbaren Anbieter und Diensteanbieter berücksichtigt werden sowie die Gesamtqualität der Produkte und der Cybersicherheitspraxis ihrer Anbieter und Diensteanbieter (vgl. Abs. 3).

Definieren Sie adäquate Maßnahmen auf der Grundlage eines risikobasierten Ansatzes. Durch eine gründliche Auseinandersetzung mit den bestehenden Risiken und einer entsprechenden Analyse sind Sie in der Lage, gezielte und effektive Maßnahmen zu treffen, um Ihr Unternehmen vor potenziellen Bedrohungen zu schützen. Dadurch wird die Sicherheit und Stabilität Ihres Unternehmens langfristig gewährleistet.

Die Meldepflichten für Unternehmen verschärfen sich zunehmend: Sie sind verpflichtet, relevante Störungen und Vorfälle unverzüglich der nationalen Cyber-Sicherheitsbehörde zu melden. In Deutschland ist dies das Bundesamt für Sicherheit in der Informationstechnik (BSI).

Ein Sicherheitsvorfall gilt nach Art. 23 Abs. 3 NIS2 als erheblich, wenn

a) er schwerwiegende Betriebsstörungen der Dienste oder finanzielle Verluste für die betreffende Einrichtung verursacht hat oder verursachen kann;

b) er andere natürliche oder juristische Personen durch erhebliche materielle oder immaterielle Schäden beeinträchtigt hat oder beeinträchtigen kann.

Dies erfolgt in einem dreistufigen Prozess gem. Art. 23 Abs. 4: Innerhalb von 24 Stunden nach Bekanntwerden des Vorfalls wird ein vorläufiger Bericht übermittelt. Innerhalb von 72 Stunden folgt ein vollständiger Bericht mit einer ersten Bewertung des Vorfalls. Abschließend muss innerhalb eines Monats ein detaillierter Abschlussbericht eingereicht werden. Dieser enthält ausführliche Beschreibungen des Vorfalls, der Bedrohung, Abhilfemaßnahmen und seiner grenzüberschreitenden Auswirkungen.

Zusätzlich zur gesetzlich vorgeschriebenen Meldepflicht besteht die Möglichkeit, CSIRTs oder zuständigen Behörden freiwillig Meldungen zu übermitteln, insbesondere hinsichtlich Beinahe-Vorfällen (vgl. Art. 30 Abs. 1 lit. a NIS2). Dies gilt sowohl für wesentliche und wichtige Einrichtungen als auch für andere, unabhängig von ihrem Anwendungsbereich in Bezug auf erhebliche Vorfälle (vgl. Art. 20 Abs. 1 lit. b NIS2).

Für Unternehmen, die unter den Anwendungsbereich der Richtlinie fallen, ist eine Registrierung bei der nationalen Behörde erforderlich. Bei der Registrierung sind nach Art. 27 Abs. 2 lit. a-f folgende Informationen bereitzustellen: Name der Einrichtung, Anschrift und Kontaktdaten (E-Mail, IP-Adressbereiche, Telefonnummer), eventuell relevanter Sektor und Teilsektor gemäß Anhang I oder II sowie eine Liste der EU-Mitgliedstaaten, in denen Dienste angeboten werden.

Überwachung der Durchsetzung

Die effektive Überwachung und Umsetzung der Richtlinie über die Sicherheit kritischer Infrastrukturen durch die Mitgliedsstaaten spielt eine entscheidende Rolle bei der Gewährleistung der Cyber Security in der Europäischen Union. Die Mitgliedsstaaten sind verpflichtet, nationale Aufsichtsbehörden zu benennen, die für die Überwachung und Durchsetzung der Vorschriften auf nationaler Ebene zuständig sind.

Des Weiteren stellen die Mitgliedstaaten sicher, dass die zuständigen Behörden die Einhaltung der Verpflichtungen aus dieser Richtlinie wirksam beaufsichtigen und die erforderlichen Maßnahmen treffen (Art. 31 Abs. 1 NIS2).

In den Artt. 32, 33 NIS2 wird konkretisiert, welche Aufsichts- und Durchsetzungsmaßnahmen in Bezug auf wesentliche und wichtige Einrichtungen auferlegt werden können. So sind beispielsweise Vor-Ort-Kontrollen und externe Aufsichtsmaßnahmen, einschließlich von geschulten Fachleuten durchgeführten Stichprobenkontrollen möglich (Art. 32 Abs. 2 lit. a NIS2) sowie die Anforderung von Nachweisen für die Umsetzung der Cybersicherheitskonzepte (Art. 32 Abs. 2 lit. g).

Die Mitgliedstaaten sind verpflichtet, ihre zuständigen Behörden mit entsprechenden Durchsetzungsbefugnisse auszustatten, um Sicherheitsverstöße durch wesentliche Einrichtungen zu überwachen und zu ahnden. Dazu gehören das Ausgeben von Warnungen, Erlass verbindlicher Anweisungen zur Fehlerbehebung und Risikobewältigung im Bereich der Cybersicherheit sowie die Möglichkeit, Geldbußen gemäß nationalem Recht zu verhängen (Art. 32 Abs. 4 lit. a-i).

Bei der Durchsetzung von Maßnahmen müssen Behörden die Verteidigungsrechte einhalten und verschiedene Faktoren berücksichtigen, wie die Schwere des Verstoßes, die Dauer, frühere Verstöße, Schadensauswirkungen, Vorsatz oder Fahrlässigkeit, Präventivmaßnahmen und Zusammenarbeit mit Behörden (Art. 32 Abs. 7). Die Behörden müssen ihre Maßnahmen ausführlich begründen und den betroffenen Einrichtungen eine angemessene Frist zur Stellungnahme einräumen (Art. 32 Abs. 8).

Die Behörden können im Rahmen nachträglicher Aufsichtsmaßnahmen auch bei wichtigen Einrichtungen aktiv werden (Art. 33 NIS2). Mögliche Maßnahmen umfassen Vor-Ort-Kontrollen, gezielte Sicherheitsprüfungen sowie Sicherheitsscans (Art. 33 Abs. 2). Die zuständigen Behörden der Mitgliedstaaten haben die Befugnis, bei Verstößen gegen die Richtlinie folgende Maßnahmen nach Abs. 4 lit. a-h zu ergreifen:

Warnungen aussprechen; verbindliche Anweisungen zur Behebung von Mängeln geben; Anweisungen geben das verstoßende Verhalten zu beenden und Wiederholungen zu unterlassen; sicherstellen, dass Risikomanagementmaßnahmen eingehalten werden; potenziell betroffene Personen über Cyberbedrohungen informieren; Anweisungen zur Umsetzung von Empfehlungen geben und hierfür eine Frist setzen; Verstöße öffentlich bekannt geben und Geldbußen gemäß nationalem Recht verhängen. Die Beurteilung erfolgt anhand derselben Kriterien wie gem. Art. 32 Abs. 7 (Art. 33 Abs. 5).

Durch eine effektive Überwachung und Durchsetzung der Richtlinie tragen die Mitgliedsstaaten dazu bei, die Resilienz ihres digitalen Raums zu stärken und Cyberangriffe zu verhindern oder zumindest ihre Auswirkungen zu minimieren. Die Zusammenarbeit zwischen den Mitgliedsstaaten auf EU-Ebene ist essentiell für die kohärenten Umsetzung und ein hohes Sicherheitsniveau im gesamten Europäischen Binnenmarkt.

Welche Sanktionen drohen bei Nichtbeachtung?

Bei Nichteinhaltung von Risikomanagementvorschriften drohen gem. Art. 34 Abs. 4, 5 hohe Bußgelder: Bis zu 10 Millionen EUR oder 2 Prozent des weltweiten Jahresumsatzes für wesentliche Einrichtungen und bis zu 7 Millionen EUR oder 1,4 Prozent des weltweiten Jahresumsatzes für wichtige Einrichtungen.

Allerdings sind die Umstände des Einzelfalls zu beachten und Kriterien wie die Schwere des Verstoßes, die Dauer des Verstoßes und etwaiger Vorsatz oder etwaige Fahrlässigkeit zu beachten (Artt. 32 Abs. 7, 34 Abs. 3).

Stand des Gesetzgebungsverfahrens: Aktueller Regierungsentwurf zum NIS2-Umsetzungsgesetz (NIS2UmsuCG)

Die Mitgliedsländer der EU sind verpflichtet, die Richtlinie bis spätestens zum 17. Oktober 2024 in nationales Recht umzusetzen. Allerdings ist der Prozess der richtlinienkonformen Umsetzung in den einzelnen EU-Mitgliedstaaten bisher nur schleppend vorangekommen. Bislang haben lediglich Belgien, Kroatien, Ungarn, Litauen und Lettland ihre Gesetzgebungen erfolgreich abgeschlossen. Eine Fristverlängerung seitens der Europäischen Kommission ist aktuell nicht vorgesehen.

In Deutschland wird das nationale Gesetz zur Umsetzung der Richtlinie vom Bundesministerium des Innern und für Heimat (BMI) erarbeitet. Seit April 2023 wurden mehrere Referentenentwürfe vorgestellt. Am 24. Juli 2024 hat das Bundeskabinett den ersten Regierungsentwurf des deutschen Umsetzungsrechtsakts(NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz – NIS2UmsuCG) angenommen, nachdem das BMI Ende Juni den vierten Referentenentwurf veröffentlicht hatte und dieser in die weitere Verbandsanhörung gegeben wurde. Der Gesetzesentwurf befindet sich derzeit noch im Gesetzgebungsverfahren.

Das Bundesministerium des Innern erwartet jedoch keine fristgerechte Einführung der IT-Sicherheitsrichtlinie zur Verbesserung der Cybersicherheit, die ursprünglich für den 17. Oktober 2024 geplant war. Es wurde jedoch angedeutet, dass ein Inkrafttreten im ersten Quartal 2025 möglich sein könnte, sofern das parlamentarische Verfahren zügig verläuft. Am Freitag, den 11. Oktober 2024, fand die erste Lesung im Deutschen Bundestag statt, wonach die Vorlage zur federführenden Beratung an den Innenausschuss übergeben wurde.

Der Inhalt des aktuellen Entwurfs umfasst wichtige Regelungen und Anpassungen im Bereich der Cyber Security. Dieser Schritt ist von entscheidender Bedeutung, um die digitale Infrastruktur in Deutschland zu stärken und den Schutz vor Cyberbedrohungen zu verbessern. Die geplanten Maßnahmen zielen darauf ab, die Resilienz kritischer Infrastrukturen zu erhöhen und die Zusammenarbeit zwischen den verschiedenen Akteuren in diesem Bereich zu fördern.

Viele Unternehmen stehen vor der Herausforderung, die rechtlichen Anforderungen des NIS2-Umsetzungsgesetzes zu erfüllen. Laut einer Umfrage von Zscaler Inc. sind aktuell nur 14% der befragten europäischen IT-Leiter vorbereitet. Obwohl weitere Gesetzesänderungen möglich sind, wird eher mit punktuellen Anpassungen gerechnet. Diskussionen über die Verantwortlichkeit der Geschäftsleitung bestehen weiterhin. Trotzdem sollten Unternehmen nicht passiv bleiben. Stattdessen sollten sich Unternehmen frühzeitig mit den rechtlichen Vorgaben auseinandersetzen und ihre IT-Sicherheitsmaßnahmen überprüfen sowie mögliche Lücken schnell schließen, da zukünftig eher punktuelle als umfassende Änderungen zu erwarten sind.

Haben Sie bereits eine Risikoanalyse nach dem LkSG erstellt?

Risikoanalyse leicht gemacht - in unserem Leitfaden erläutern wir Ihnen wie Sie dabei schrittweise vorgehen können und wie Sie unser LkSG-Modul unterstützt.

Der aktuelle Regierungsentwurf zum NIS2-Umsetzungsgesetz im Überblick

Der neue Regierungsentwurf des Umsetzungsgesetzes für IT-Sicherheit in der EU (NIS2UmsuCG) wurde vom Bundeskabinett angenommen und wird nun im Gesetzgebungsverfahren behandelt. Der Regierungsentwurf enthält nur geringfügige inhaltliche Änderungen im Vergleich zum vorherigen Referentenentwurf. Unter anderem werden die Pflichten für regulierte Einrichtungen der Bundesverwaltung konkretisiert. Für Krankenhäuser bedeutet der Regierungsentwurf eine Erleichterung, da sie erst nach fünf Jahren Nachweise über die Erfüllung von Audit-, Prüfungs- oder Zertifizierungspflichten vorlegen müssen. Auch für Unternehmen aus dem Energie- und Telekommunikationssektor, die mehreren Regularien unterliegen, gibt es inhaltliche Anpassungen. Das BSIG-E sieht umfangreiche Ausnahmen vor, da spezialgesetzliche Anforderungen aus den Fachgesetzen gelten. Zusätzlich werden klare Bestimmungen zur Haftung der Geschäftsleitung und zur regelmäßigen Teilnahme an Schulungen eingeführt.

Die Terminologie unterscheidet sich im Vergleich zur europäischen Richtlinie. In Deutschland wird folgende Gruppierung vorgenommen:

Besonders wichtige Einrichtungen § 28 Abs. 1 (Anlage 1)

Zu den besonders wichtigen Einrichtungen zählen gem. § 28 Abs. 1 Nr. 1-4:

- Betreiber kritischer Anlagen,

- qualifizierte Vertrauensdiensteanbieter, Top Level Domain Name Registries oder DNS-Diensteanbieter,

- Anbieter öffentlich zugänglicher Telekommunikationsdienste oder Betreiber öffentlicher Telekommunikationsnetze, die mindestens 50 Mitarbeiter beschäftigen oder einen Jahresumsatz und eine Jahresbilanzsumme von jeweils über 10 Millionen aufweisen,

- Sonstige relevante Unternehmen nach Anlage 1.

Letztere werden nach Sektor und Größe kategorisiert, so fallen Unternehmen mit mehr als 250 Mitarbeitern oder einem Umsatz von über 50 Millionen EUR und einer Bilanzsumme von über 43 Millionen EUR in diese Kategorie.

Die verschiedenen Sektoren umfassen Energie, Transport und Verkehr, Finanzwesen, Gesundheit, Wasser/Abwasser, Digitale Infrastruktur und Weltraum.

Wichtige Einrichtungen § 28 Abs. 2 (Anlage 1 und 2)

Zu den wichtigen Einrichtungen zählen gemäß § 28 Abs. 2 Nr. 1-3 Vertrauensdiensteanbieter, Anbieter öffentlich zugänglicher Telekommunikationsdienste sowie Betreiber öffentlicher Telekommunikationsnetze, sowie die in Anlagen 1 und 2 genannten Unternehmen.

Die relevanten Unternehmen müssen mindestens 50 Mitarbeiter oder Umsätze von über 10 Millionen Euro sowie eine Bilanzsumme von über 10 Millionen Euro vorweisen.

In Mittleren Unternehmen gelten die Sektoren gemäß Anlage 1 sowie zusätzlich die in Anlage 2 aufgeführten. Zu den wichtigen Branchen zählen Post- und Kurierdienste, Abfallbewirtschaftung, Chemie, Lebensmittelindustrie, Verarbeitendes Gewerbe, Digitale Dienstleistungen und Forschung.

Betreiber kritischer Anlagen (KRITIS-Betreiber)

KRITIS-Betreiber werden anhand der KRITIS-Methodik identifiziert. Die KRITIS-Methodik, auch als Methode für kritische Infrastrukturen bekannt, beinhaltet ein systematisches Verfahren zur Erkennung, Bewertung und Gewährleistung der Sicherheit kritischer Infrastrukturen. Diese Methodik spielt eine entscheidende Rolle bei der Risikobewertung und dem Schutz lebenswichtiger Dienste und Einrichtungen in Deutschland.

In Deutschland stehen kritische Infrastrukturen (KRITIS) im Fokus der Sicherheit, da sie für das Funktionieren der Gesellschaft unerlässlich sind. Eine KRITIS-Anlage gilt als solche, wenn sie eine bestimmte Schwellenwert überschreitet, normalerweise bei einer Versorgung von mindestens 500.000 Personen. Diese Anlagen umfassen wichtige Sektoren wie Energieversorgung, Wasserversorgung, Ernährung, Informationstechnologie und Telekommunikation. Die Sicherheit und Stabilität dieser Einrichtungen sind von entscheidender Bedeutung für das Wohlergehen und die Funktionsfähigkeit der Gesellschaft. Daher werden strenge Sicherheitsmaßnahmen und Vorschriften festgelegt, um den Schutz und die Resilienz dieser kritischen Infrastrukturen sicherzustellen.

Bei der Umsetzung der Richtlinie werden zwei Arten von Sektoren unterschieden: Einrichtungssektoren gemäß Anlage 1 und 2 sowie KRITIS-Sektoren für kritische Infrastrukturen gemäß § 28 Abs. 7, die durch eine Rechtsverordnung nach § 58 Abs. 4 festgelegt werden, sofern die festgelegten Schwellenwerte überschritten werden. Die Einrichtungssektoren umfassen sowohl Sektoren von hoher Kritikalität als auch andere kritische Bereiche, die wiederum in Teilsektoren unterteilt werden.

Sektoren hoher Kritikalität: Energie, Transport und Verkehr, Finanzwesen, Gesundheitsweisen, Trinkwasser/Abwasser, Digitale Infrastruktur, Weltraum

Sonstige kritische Sektoren: Transport und Verkehr, Chemie, Forschung, Verarbeitendes Gewerbe, Digitale Dienstleistungen, Lebensmittel und Entsorgung

Betreiber von kritischen Anlagen sind nach § 31 mit erhöhten Anforderungen konfrontiert, um die Sicherheit und Integrität Ihrer Anlagen zu gewährleisten. So sind Systeme zur Angriffserkennung verpflichtend (§ 31 Abs. 2).

Bundeseinrichtungen (§ 29)

Im Rahmen des Umsetzungsgesetzes trifft die Bundesregierung besondere Regelungen für den Schutz von Einrichtungen der Bundesverwaltung. Betroffen sind daher Körperschaften, Anstalten und Stiftungen des öffentlichen Rechts. Hierbei sind spezifische Maßnahmen vorgesehen, um die Cybersicherheit dieser Einrichtungen zu gewährleisten und Cyberangriffen effektiv entgegenzuwirken. Die relevanten Institutionen sind gemäß § 29 Abs. 2 verpflichtet, einige der Vorschriften, die für besonders wichtige Einrichtungen gelten, anzuwenden und darüber hinaus ihre eigenen Verpflichtungen gemäß Kapitel 3 zu erfüllen.

Die gesetzlichen Bestimmungen legen fest, welche Sicherheitsstandards eingehalten werden müssen und welche Maßnahmen zur Prävention und Reaktion auf Sicherheitsvorfälle ergriffen werden sollen. Durch diese gezielten Vorgaben sollen Bundeseinrichtungen in die Lage versetzt werden, ihre IT-Systeme und Daten vor potenziellen Bedrohungen zu schützen und die digitale Souveränität Deutschlands zu stärken.

Mit der Umsetzung ändern sich die Anforderungen an Betreiber und Einrichtungen signifikant. Die bisherigen KRITIS-Pflichten bleiben im Wesentlichen bestehen, erfahren jedoch eine Konkretisierung, Verschärfung und Neustrukturierung.

Besonders wichtige und wichtige Einrichtungen müssen geeignete, verhältnismäßige und wirksame technische und organisatorische Maßnahmen ergreifen, um die IT und Prozesse ihrer erbrachten Dienste zu schützen, Störungen der Verfügbarkeit, Integrität und Vertraulichkeit zu vermeiden und Auswirkungen von Sicherheitsvorfällen gering zu halten, so § 30 Abs. 1.

In Übereinstimmung mit § 30 Abs. 1 sind Betreiber angehalten, bei der Bewertung des Risikos die Größe ihrer Einrichtung, die Kosten für die Umsetzung, die Wahrscheinlichkeit des Eintritts von Sicherheitsvorfällen sowie deren Schwere und die gesellschaftlichen sowie wirtschaftlichen Folgen zu berücksichtigen.

Risikomanagementmaßnahmen, Business Continuity Management (§§ 30, 31)

§ 30 unterstreicht die Wichtigkeit eines ganzheitlichen Ansatzes für die von Betreibern und Einrichtungen durchzuführenden Maßnahmen. Diese Maßnahmen sollten auf einem “gefahrenübergreifenden” Ansatz basieren und europäische sowie internationale Normen berücksichtigen. Die Maßnahmen müssen dem aktuellen Stand der Technik entsprechen und bestimmte Themen gemäß § 30 Abs. 2 abdecken:

- Risikoanalyse und Sicherheit in der Informationstechnik

- Bewältigung von Sicherheitsvorfällen

- Aufrechterhaltung und Wiederherstellung, Backup-Management, Krisenmanagement

- Sicherheit der Lieferkette, Sicherheit zwischen Einrichtungen und ihren Anbietern

- Sicherheit in der Entwicklung, Beschaffung und Wartung, einschließlich Management von Schwachstellen

- Verfahren zur Bewertung der Effektivität von Cyber Security und Risikomanagement

- Schulungen zur Cybersicherheit und Cyberhygiene

- Kryptografie und Verschlüsselung

- Personalsicherheit, Zugriffskontrolle und Management von Anlagen

- Verwendung von Multi-Faktor-Authentifizierung oder kontinuierliche Authentifizierung

- Sichere Kommunikation (Sprach, Video- und Text) sowie sichere Notfallkommunikationssysteme

Zu beachten ist, dass die Umsetzung der Maßnahmen gemäß § 30 Abs. 1 auch dokumentiert werden muss.

Bestimmte Sektoren sind teilweise von den Risikomanagement-Vorgaben in den §§ 30 und 31 ausgenommen (Abs. 3). Stattdessen werden sektorspezifische Regelungen genutzt, um entsprechende Maßnahmen umzusetzen oder zu konkretisieren. Ein Durchführungsrechtsakt (Implementing Act) soll beispielsweise Vorgaben gemäß § 30 Abs. 3, 4 für Bereiche wie DNS, TLD, Cloud, Rechenzentren, CDNs, Managed Services, Security Services, Online-Marktplätze sowie soziale Netzwerke und Vertrauensdienste festlegen. Gemäß Art. 21 Abs. 5 NIS2 hat die Kommission bis zum 17. Oktober 2024 die Befugnis, Durchführungsrechtsakte zu erlassen. Diese Rechtsakte dienen der Festlegung technischer und methodischer Anforderungen für verschiedene Dienstleister, wie zum Beispiel DNS-Anbieter, TLD-Register, Cloud-Computing-Dienste, Rechenzentrum-Betreiber und weitere. Diese Anforderungen sind dann verbindlich und haben Vorrang.

Meldepflichten (§ 32) sowie Unterrichtungspflicht (§ 35)

Die Umsetzung der Meldepflicht weist keine wesentlichen Unterschiede auf, zeigt jedoch spezifische Besonderheiten für KRITIS-Betreiber. Besonders wichtige und wichtige Einrichtungen müssen Sicherheitsvorfälle an eine gemeinsame Meldestelle des BSI und BBK melden. Dies erfolgt in kurzen Fristen (24 Stunden) mit stufenweisen Folgemeldungen. Erstmeldungen bei schwerwiegenden Vorfällen sind unverzüglich oder innerhalb von 24 Stunden erforderlich. Folgemeldungen mit Bewertung erfolgen innerhalb von 72 Stunden. Zwischenmeldungen auf Anfrage des BSI sind ebenfalls vorgesehen. Abschlussmeldungen oder Fortschrittsmeldungen müssen binnen eines Monats eingereicht werden und alle relevanten Details enthalten. Zusätzlich müssen Betreiber kritischer Anlagen auch Informationen zu den betroffenen Anlagen, kritischen Dienstleistungen und Auswirkungen liefern.

Bei erheblichen Sicherheitsvorfällen müssen bestimmte Einrichtungen ihre Kunden informieren (§ 35 Abs. 1). Sektoren wie Finanz- und Versicherungswesen, IT und Telekommunikation sind davon betroffen (§ 35 Abs. 2). Das BSI reagiert soweit möglich innerhalb von 24 Stunden auf Meldungen und kann im Bedarfsfall die Öffentlichkeit informieren (§ 36 Abs. 1, 2).

Registrierungspflicht und -fristen (§§ 33, 34)

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist die zentrale Anlaufstelle für die Registrierung. Es obliegt jedem selbst, zu identifizieren, ob man unter die NIS2-Richtlinie fällt. Einrichtungen und Betreiber mit besonderer Bedeutung, das heißt besonders wichtige und wichtige Einrichtungen, müssen sich innerhalb von drei Monaten beim BSI registrieren, so § 33 Abs. 1. Betreiber kritischer Anlagen sind zusätzlich verpflichtet, weitere Informationen zu übermitteln (Abs. 2). Sollte der Registrierungspflicht nicht nachgekommen werden, behält sich das BSI vor, die Registrierung selbst durchzuführen (Abs. 3).

Umsetzungs-, Überwachungs- und Schulungspflicht für Geschäftsleitungen (§ 38)

Geschäftsleitungen von Unternehmen müssen die Maßnahmen im Risikomanagement für Cybersecurity umsetzen und die Implementierung in der Organisation überwachen (§ 38 Abs. 1).

Ebenfalls müssen Geschäftsführer regelmäßig an Schulungen teilnehmen, wie es in § 38 Abs. 3 vorgeschrieben ist. Verweigerungen könnten zu behördlichen Untersagungen führen, wenn Schulungsfristen nicht eingehalten werden (§ 61 Abs. 9 Nr. 2). Bußgelder sind zwar nicht vorgesehen, jedoch können externe Prüfungen angeordnet werden, um die Teilnahme an Schulungen zu überprüfen (§ 65).

Die Haftung von Geschäftsleitungen bei Pflichtverletzungen wurde überarbeitet: Sie haften nun schuldhaft gegenüber der Gesellschaft gemäß geltenden Regeln des Gesellschaftsrechts (§ 38 Abs. 2). Falls gesellschaftsrechtliche Bestimmungen keine Regelungen vorsehen, greift das Umsetzungsgesetz.

Erbringung von Nachweisen (§ 39) und Prüfungen (§§ 63, 64)

Die Betreiber kritischer Anlagen müssen alle drei Jahre Nachweise für ihre Sicherheitsmaßnahmen beim BSI vorlegen (§ 39), wie es bereits bei KRITIS-Prüfungen üblich war.

Einrichtungen müssen Maßnahmen dokumentieren, können aber auf Aufforderung des BSI zu Prüfungen verpflichtet werden (§§ 30 Abs. 1, 61 Abs. 1, 3, 5). Das BSI wählt die Einrichtungen basierend auf Risikofaktoren aus (§ 61 Abs. 4).

Aufsichts- und Durchsetzungsmaßnahmen (§§ 61, 62)

Die zuständige Aufsichtsbehörde ist das BSI gem. § 59. Bestimmte Einrichtungen in der Europäischen Union mit Sitz in Deutschland unterliegen dem Territorialitätsprinzip des BSI (§ 60). Dazu zählen DNS-Dienstleister, Cloud Computing-Anbieter, Online-Marktplätze und soziale Netzwerke. Entscheidungen zum Cybersicherheitsrisikomanagement sowie die Umsetzung von Maßnahmen müssen hauptsächlich im Mitgliedstaat getroffen werden, in dem die Hauptniederlassung ansässig ist (§ 60 Abs. 2). Unternehmen ohne Niederlassung in der EU müssen einen Vertreter benennen, der in der EU niedergelassen ist (§ 60 Abs.3).

Die weitreichenden Befugnisse des BSI in Bezug auf Aufsichts- und Durchsetzungsmaßnahmen sind in den §§ 61 und 62 festgehalten und können unter anderem Audits, Prüfungen oder Zertifizierungen von unabhängigen Stellen umfassen.

Sanktionen (§ 65)

Die Bußgeldvorschriften des vorläufigen Entwurfs sind in § 65 umfassend geregelt und beinhalten einen präzisen Katalog von Ordnungswidrigkeiten (siehe Abs. 1-4). Bei Verstößen gegen das Gesetz können Geldstrafen verhängt werden, die je nach Schwere des Verstoßes unterschiedlich hoch ausfallen (Abs. 5-7).

Besonders wichtige Einrichtungen müssen mit einer Geldbuße von bis zu zehn Millionen Euro rechnen, während wichtige Einrichtungen mit bis zu sieben Millionen Euro belangt werden können. Bei anderen Verstößen können Strafen zwischen zwei Millionen und hunderttausend Euro verhängt werden. Große Unternehmen bzw. besonders wichtige Einrichtungen mit einem Jahresumsatz über 500 Millionen Euro riskieren bei schwerwiegenden Verstößen Geldbußen in Höhe von bis zu 2 Prozent ihres Umsatzes. Wichtige Einrichtungen mit einem Jahresumsatz von über 500 Millionen können Bußgelder von bis zu 1,4 Prozent ihres Umsatzes erhalten.

Diese strengen Sanktionen dienen dazu, die Einhaltung der Vorschriften zu gewährleisten und Verstöße angemessen zu ahnden. Unternehmen und Organisationen sollten daher in vollem Umfang mit den gesetzlichen Bestimmungen vertraut sein, um möglichen Bußgeldern und rechtlichen Konsequenzen vorzubeugen.

Compliance: Erfolgsfaktoren und Best Practices zur IT-Sicherheitsrichtlinie

Die Umsetzung der neuen Richtlinie hat erhebliche Auswirkungen auf die Sicherheit von Lieferketten, insbesondere für Betreiber von kritischen Anlagen und Einrichtungen. Die Gewährleistung der IT-Sicherheit entlang der gesamten Lieferkette stellt eine große Herausforderung dar, die Unternehmen in verschiedenen Branchen, vor allem in der kritischen Infrastruktur, bewältigen müssen. Es ist daher von großer Wichtigkeit, umfassende Maßnahmen zur Umsetzung der eurpäischen ITRichtlinie zu ergreifen, um den Sicherheitsanforderungen gerecht zu werden. Dabei spielen Erfolgsfaktoren wie eine klare Kommunikation der Anforderungen an alle beteiligten Akteure sowie die regelmäßige Überprüfung und Aktualisierung der getroffenen Sicherheitsmaßnahmen eine herausragende Rolle.

Um Best Practices umzusetzen, ist es essenziell, Sicherheitsmaßnahmen in allen relevanten Sektoren konsequent zu implementieren. Ebenso sollten Schulungen für Mitarbeiter durchgeführt werden, um das Bewusstsein für Cybersicherheit zu schärfen. Darüber hinaus sind regelmäßige Audits und Zertifizierungen unerlässlich, um die Sicherheit der IT-Systeme zu gewährleisten.

Kontinuierliche Prüfung der Maßnahmen

Es ist essenziell, dass Unternehmen ihre Sicherheitsmaßnahmen regelmäßig überprüfen und bei Bedarf anpassen, um mit den aktuellsten Technologien Schritt zu halten. Durch regelmäßige Schwachstellen-Scans und Aktualisierungen können potenzielle Risiken frühzeitig erkannt und behoben werden. Eine solide Cyberhygiene erfordert außerdem regelmäßige Sicherheitsupdates sowie die flächendeckende Implementierung von Multi-Faktor-Authentifizierungsmethoden. Auf diese Weise können Unternehmen ihre Daten und Systeme effektiv schützen und potenzielle Cyberbedrohungen abwehren.

Implementierung eines Incident-Response-Teams

Die Implementierung eines Incident-Response-Teams stellt eine wichtige Maßnahme dar, um im Fall von Sicherheitsvorfällen effektiv und professionell handeln zu können. Ein gut aufgestelltes Team ermöglicht es Ihrem Unternehmen, jederzeit prompt zu reagieren und potenzielle Bedrohungen rasch einzudämmen. Durch die Einrichtung eines solchen Teams signalisieren Sie nicht nur Ihren Mitarbeitern, sondern auch Ihren Kunden und Geschäftspartnern, dass Sicherheit für Sie oberste Priorität hat.

Kooperation mit den Behörden und externen Fachleuten

Die erfolgreiche Umsetzung der NIS2-Richtlinie erfordert auch eine enge Zusammenarbeit zwischen Unternehmen, relevanten Behörden wie dem BSI und der IHK sowie weiteren involvierten Institutionen. Die Integration in bestehende IT-Sicherheitskonzepte ist von enormer Bedeutung und erfordert eine kontinuierliche Anpassung an neu auftretende Cyberbedrohungen.

Die Kooperation mit externen Fachleuten spielt eine bedeutende Rolle für die Gewährleistung der IT-Sicherheit eines Unternehmens. Durch regelmäßige Sicherheitsprüfungen und Audits können potenzielle Schwachstellen identifiziert und behoben werden, um die IT-Infrastruktur effektiv vor Bedrohungen zu schützen. Ein Beispiel hierfür wäre die Integration technischer Maßnahmen zur Erkennung und Abwehr von Cyberangriffen mittels eines Managed Detection & Response (MDR)-Services.

Auditierung und Zertifizierung für Unternehmen

Eine effiziente Überprüfung und Zertifizierung gemäß des Regelwerks sind essenziell für Unternehmen, um die Wirksamkeit ihrer Cybersicherheitsmaßnahmen zu bestätigen und zu gewährleisten. Besonders in sektorübergreifenden Betrieben und Einrichtungen spielen diese Prozesse eine entscheidende Rolle, um die ordnungsgemäße Umsetzung der NIS2-Richtlinie zu überwachen.

Es ist wesentlich für Unternehmen sicherzustellen, dass alle erforderlichen Vorgaben erfüllt werden, um eine erfolgreiche Zertifizierung zu erreichen. Die Richtlinie unterstützt die Anwendung von europäischen und internationalen Normen und technischen Spezifikationen, wie zum Beispiel ISO27001. Eine Zertifizierung sendet ein klares Signal an Kunden und Geschäftspartner, dass die IT-Sicherheit des Unternehmens auf einem hohen Standard basiert und somit vor potenziellen Sicherheitsrisiken schützt. Die Durchführung einer Überprüfung stellt einen zentralen Schritt zur Stärkung der Cybersicherheit innerhalb von Unternehmen dar.

Kommunikation und Sensibilisierung der Mitarbeiter

Eine zentrale Voraussetzung für die erfolgreiche Implementierung des Cyber-Risiko-Gesetzes in Unternehmen liegt in der gezielten Kommunikation und Sensibilisierung der Mitarbeiter für die damit einhergehenden Sicherheitsanforderungen. Durch Schulungen und Trainings kann das Bewusstsein für IT-Sicherheit gestärkt und die Risiken minimiert werden. Insbesondere in sensiblen Branchen wie der Energie-, Gesundheits- oder Finanzbranche spielen gut informierte Mitarbeiter eine essenzielle Rolle im Sicherheitskonzept. Denn die Sensibilisierung der Belegschaft für Cyber-Bedrohungen, wie etwa Phishing-Attacken, ist von entscheidender Bedeutung, um die Sicherheit des Unternehmens zu gewährleisten.

Business Continuity Strategy

Ein wesentlicher Bestandteil der Strategie ist die Stärkung der Geschäftskontinuität im Falle eines Angriffs. Dies beinhaltet eine gründliche Überprüfung und Optimierung der Backup- und Wiederherstellungsoptionen sowie die Erstellung eines umfassenden Notfallhandbuchs zur effektiven Bewältigung von Cyberzwischenfällen. Das Design und die Implementierung eines gut durchdachten Notfallplans sind essenziell, um möglichen Cyberbedrohungen wirksam entgegenzutreten und das reibungslose Funktionieren des Unternehmens auch in Krisensituationen sicherzustellen.

Fazit: Die Bedeutung von NIS2 für eine sichere Lieferkette und IT-Infrastruktur

Der deutsche Gesetzgeber schätzt, dass ungefähr 30.000 Unternehmen in Deutschland von den Anforderungen der Zweiten Netz- und Informationssicherheitsrichtlinie (NIS2) betroffen sein könnten. Diese Unternehmen müssen entsprechende Maßnahmen ergreifen, um die Sicherheit ihrer Netzwerke und Informationen zu gewährleisten.

Die EU-Mitgliedsländer machen Fortschritte bei der Umsetzung der Richtlinie zur Netz- und Informationssicherheit in nationales Recht. Der aktuelle Regierungsentwurf des NIS2-Umsetzungsgesetzes vom Juli 2024 enthält wichtige Regelungen zur Stärkung der Cybersicherheit und zur Erhöhung der Resilienz kritischer Infrastrukturen. Unternehmen sollten bereits frühzeitig die rechtlichen Anforderungen prüfen und ihre IT-Sicherheitsmaßnahmen überarbeiten, um für zukünftige Änderungen gerüstet zu sein. Laut einer Umfrage sind nur 14% der europäischen IT-Leiter derzeit auf die neuen Vorschriften vorbereitet.

Erfolgsfaktoren wie klare Kommunikation, regelmäßige Sicherheitsüberprüfungen und Schulungen für Mitarbeiter sind von großer Bedeutung. Die Kontinuität der Maßnahmen und die Implementierung eines Incident-Response-Teams sind entscheidend. Die Zusammenarbeit mit Behörden und externen Experten ist unerlässlich, um sich gegen Cyberbedrohungen zu schützen. Auditierung und Zertifizierung nach NIS2-Standards sind essenziell, um die Wirksamkeit von Cybersicherheitsmaßnahmen zu überprüfen. Ein effektiver Business Continuity-Plan spielt eine zentrale Rolle im Umgang mit Cyberangriffen, um einen reibungslosen Geschäftsbetrieb auch in Krisensituationen sicherzustellen

Durch eine konsequente Umsetzung dieser Maßnahmen können Unternehmen ihre Widerstandsfähigkeit gegen potenzielle Cyberbedrohungen stärken und somit die Integrität und Vertraulichkeit ihrer Daten gewährleisten. Es ist unerlässlich, dass Unternehmen proaktiv agieren und die erforderlichen Sicherheitsvorkehrungen treffen, um sich effektiv gegen Cyberangriffe zu schützen und die Kontinuität ihrer Geschäftsprozesse sicherzustellen.

FAQ

NIS2 steht für die Richtlinie über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen in der Union. Diese Richtlinie zielt darauf ab, die Widerstandsfähigkeit von Informationssystemen in der EU zu stärken und die Zusammenarbeit zwischen den Mitgliedstaaten in Bezug auf Cybersicherheit zu verbessern. Die Richtlinie verlangt von Betreibern wesentlicher und wichtiger Einrichtungen die Umsetzung von Sicherheitsmaßnahmen, um die Auswirkungen von Cyberangriffen zu minimieren.

Die Richtlinie legt auch Anforderungen an die Meldung von Sicherheitsvorfällen fest und schafft einen Rahmen für die Zusammenarbeit zwischen den Mitgliedstaaten und der Europäischen Agentur für Cybersicherheit (ENISA). Das Reeglwerk ist Teil der Bemühungen der EU, die Cybersicherheit zu stärken und ein hohes Maß an Schutz für kritische Infrastrukturen und digitale Dienste zu gewährleisten.

Unternehmen, die der EU-Umsetzungsverordnung unterliegen, sind vor allem Betreiber von wesentlichen Dienstleistungen wie Energieversorgung, Verkehr, Banken, Finanzdienstleistungen, Gesundheitswesen, digitale Infrastrukturen und digitale Dienstleister. Diese Unternehmen sind von der Richtlinie betroffen, da sie als kritische Infrastrukturen eingestuft werden und somit besondere Anforderungen an die IT-Sicherheit erfüllen müssen. Zudem sind Unternehmen im Bereich der digitalen Dienstleistungen wie Online-Marktplätze, Cloud-Computing-Dienste und Suchmaschinen betroffen. Es ist wichtig, dass diese Unternehmen angemessene Maßnahmen zur Gewährleistung der Cybersicherheit umsetzen, um die Integrität, Verfügbarkeit und Vertraulichkeit ihrer Dienste zu schützen.

Operational Technology (OT) im Sinne der Richtlinie bezieht sich auf die Systeme, Anwendungen und Geräte, die in Industrie- und Infrastrukturanlagen eingesetzt werden, um den Betrieb und Prozesse zu steuern. Diese Technologien sind essenziell für die Funktionalität kritischer Infrastrukturen wie Energieversorgung, Transportwesen und Gesundheitswesen. Im Rahmen der IT-Sicherheitsrichtlinie werden spezifische Anforderungen an die Sicherheit von OT-Systemen gestellt, um mögliche Cyberangriffe und Störungen zu verhindern und damit die Stabilität und Zuverlässigkeit dieser Systeme zu gewährleisten. OT umfasst somit alle technologischen Komponenten, die maßgeblich zur kontinuierlichen Betriebsfähigkeit von wichtigen Infrastrukturen beitragen.

Die Standards für die Netzwerk- und Informationssicherheit spielen eine entscheidende Rolle beim Schutz sensibler Daten und digitaler Infrastrukturen. In diesem Zusammenhang wird immer häufiger die Frage aufgeworfen, wie das EU-Cybersicherheitsgesetz mit dem Vendor Privileged Access Management (VPAM) in Verbindung steht. VPAM ist ein wichtiger Bestandteil der IT-Sicherheitsstrategie vieler Unternehmen, da es den Zugriff von Drittanbietern auf sensible Systeme und Daten kontrolliert und überwacht.

Die Implementierung von VPAM kann dazu beitragen, potenzielle Sicherheitsrisiken zu minimieren und den Schutz vor unautorisierten Zugriffen zu stärken. Durch die effektive Verwaltung privilegierter Zugriffe von externen Anbietern können Unternehmen sicherstellen, dass nur autorisierte Personen und Prozesse auf kritische Ressourcen zugreifen können. Auf diese Weise wird die Einhaltung von Sicherheitsrichtlinien und -vorschriften erleichtert, was wiederum zur Erfüllung der Anforderungen beiträgt.

Die Verbindung liegt somit in der ganzheitlichen Sicherheitsstrategie eines Unternehmens, die darauf abzielt, die digitale Infrastruktur vor Bedrohungen zu schützen und die Integrität sowie Vertraulichkeit sensibler Informationen zu gewährleisten. Indem Unternehmen sowohl Cybersicherheits-Richtlinien als auch VPAM-Lösungen implementieren, können sie ihre Sicherheitsmaßnahmen optimieren und sich erfolgreich gegen Cyberangriffe verteidigen.

Ein prominentes Beispiel für einen Cyberangriff im Zusammenhang mit Vendor Privileged Access Management (VPAM) ereignete sich bei der Datenpanne bei SolarWinds im Jahr 2020. Dabei wurden Angreifer über ein Software-Update des Unternehmens Zugriff auf die Systeme mehrerer Organisationen, darunter Regierungsbehörden und große Unternehmen, verschafft. Diese Cyberkriminellen konnten sensible Daten stehlen, Netzwerke infiltrieren und weitreichende Schäden anrichten. Der Vorfall verdeutlicht die Bedeutung einer robusten Sicherheitsstrategie, insbesondere in Bezug auf die Verwaltung privilegierter Zugriffe von Drittanbietern.

Die Richtlinie verlangt von Unternehmen, angemessene Maßnahmen zu ergreifen, um ihre Netz- und Informationssysteme zu schützen und Cyber-Angriffe zu verhindern. Doch was hat das Regelwerk nun mit Lieferanten zu tun?

Die Antwort darauf liegt in der Tatsache, dass Lieferanten oft einen wichtigen Teil der Lieferkette eines Unternehmens darstellen. Wenn ein Lieferant beispielsweise Opfer eines Cyber-Angriffs wird, kann dies ernsthafte Auswirkungen auf die gesamte Lieferkette haben. Durch die Einbeziehung von Lieferanten in die Sicherheitsmaßnahmen können Unternehmen sicherstellen, dass ihre Netz- und Informationssysteme umfassend geschützt sind und keine Schwachstellen in der Lieferkette vorhanden sind.

Darüber hinaus kann die Zusammenarbeit mit Lieferanten im Bereich der Informationssicherheit dazu beitragen, das Risiko von Cyber-Angriffen für alle beteiligten Parteien zu minimieren. Indem Unternehmen klare Richtlinien und Standards für die Sicherheit ihrer Lieferanten festlegen und regelmäßige Audits durchführen, können sie sicherstellen, dass ihre Lieferkette robust und widerstandsfähig gegenüber Bedrohungen aus dem Cyberraum ist.

Unternehmen müssen die EU-Umsetzungsverordnung nicht nur intern umsetzen, sondern auch eng mit ihren Lieferanten zusammenarbeiten, um die Sicherheit der gesamten Lieferkette zu gewährleisten. Nur so können sie sich effektiv vor Cyber-Bedrohungen schützen und ihre Geschäftstätigkeiten ungestört fortsetzen.

Die Kritische-Infrastruktur-Betreiber (KRITIS-Betreiber) umfassen Unternehmen und Organisationen, deren Tätigkeiten entscheidend für das Funktionieren der Gesellschaft und Wirtschaft sind. Konkret handelt es sich hierbei um Betreiber von lebenswichtigen Dienstleistungen wie Energieversorger, Wasserversorgungsbetriebe, Krankenhäuser, Telekommunikationsunternehmen und Finanzinstitute. Diese Betreiber spielen eine zentrale Rolle in der Aufrechterhaltung der öffentlichen Ordnung und Sicherheit sowie im Schutz der grundlegenden Bedürfnisse der Bürgerinnen und Bürger. Daher unterliegen sie besonderen Sicherheitsanforderungen, um Cyberangriffe effektiv vorzubeugen und zu bekämpfen.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) leistet einen entscheidenden Beitrag zur Unterstützung von Betreibern Kritischer Infrastrukturen (KRITIS). Durch seine Expertise und langjährige Erfahrung im Bereich der IT-Sicherheit bietet das BSI den KRITIS-Betreibern umfassende Unterstützung an. Dies erfolgt beispielsweise durch die Bereitstellung von Leitlinien, Empfehlungen und Best Practices zur Stärkung der Cybersicherheit in kritischen Infrastrukturen.

Das BSI fungiert als zentraler Ansprechpartner für Betreiber von KRITIS und unterstützt sie bei der Umsetzung von Maßnahmen zur Risikominimierung und Krisenprävention im Bereich der Informationssicherheit. Darüber hinaus bietet das BSI Schulungen, Seminare und Informationsveranstaltungen an, um die Sensibilisierung für IT-Sicherheitsthemen zu erhöhen und die Kompetenzen im Umgang mit Cyberbedrohungen zu stärken.

Außerdem hat das BSI Mobile Incident Response Teams (MIRT) ins Leben gerufen, um Betreibern Kritischer Infrastrukturen bei schwerwiegenden Cyberattacken vor Ort zu helfen. Die Spezial-Task-Forces bestehen aus Cybersicherheitsexperten des BSI.

Computer-Sicherheitsvorfälle können schwere Auswirkungen auf Unternehmen haben, von finanziellen Verlusten bis hin zur Beeinträchtigung des Rufes. Um solchen Bedrohungen effektiv zu begegnen, hat die Richtlinie die Einrichtung oder Benennung von sogenannten Computer-Notfallteams (CSIRTs) durch die Mitgliedsstaaten vorgesehen (Art. 10 NIS2). CSIRTs sind spezialisierte Teams, die darauf ausgerichtet sind, auf Sicherheitsvorfälle zu reagieren, diese zu analysieren und Gegenmaßnahmen zu ergreifen, um die Auswirkungen zu minimieren. Die genauen Anforderungen sind in Art.11 NIS2 geregelt.

Des Weiteren soll ein CSIRTs-Netzwerk zum Aufbau von Vertrauen zwischen den Mitgliedstaaten beizutragen und eine rasche und wirksame operative Zusammenarbeit zwischen ihnen zu fördern (Art. 15 Abs.1 NIS2).

Die Europäische Agentur für Cybersicherheit, bekannt als ENISA (European Union Agency for Cybersecurity), spielt eine wichtige Rolle im Rahmen der Vorschrift. Die ENISA ist eine unabhängige Agentur der Europäischen Union, die gegründet wurde, um die EU-Mitgliedstaaten in Fragen der IT-Sicherheit zu unterstützen und zu stärken. Die ENISA arbeitet daran, die Resilienz der EU-weiten kritischen Infrastrukturen zu verbessern und die Cybersicherheit in der gesamten Union zu fördern. Ihre Tätigkeiten reichen von der Erstellung von Richtlinien und Leitlinien bis zur Unterstützung bei der Koordinierung und Zusammenarbeit zwischen den Mitgliedstaaten. Durch ihr Engagement trägt die ENISA maßgeblich dazu bei, die EU besser gegen Cyberattacken zu schützen und ihre digitale Souveränität zu stärken.

Das KRITIS-Dachgesetz und die NIS2-Richtlinie sind eng miteinander verbunden und spielen eine wichtige Rolle bei der Sicherstellung der kritischen Infrastrukturen.

Das KRITIS-Dachgesetz legt den Fokus auf die Resilienz in den Sektoren Energie, Wasser, Ernährung, Gesundheit, Finanz- und Versicherungswesen, Transport und Verkehr, sowie digitale Infrastrukturen. Diese Sektoren sind von zentraler Bedeutung für das öffentliche Leben und die Wirtschaft und müssen daher besonders geschützt werden.

NIS2 (Network and Information Security) dagegen ist eine europäische Richtlinie, die die Cybersicherheit für Betreiber wesentlicher Dienste und digitaler Diensteanbieter in der gesamten EU regelt. Die Richtlinie zielt darauf ab, die EU-weite Zusammenarbeit im Bereich der IT-Sicherheit zu stärken und ein hohes Maß an Sicherheit für kritische Infrastrukturen zu gewährleisten. Durch die Implementierung des Gesetzes werden Betreiber von kritischen Infrastrukturen verpflichtet, angemessene Sicherheitsvorkehrungen zu treffen, um Störungen und Angriffe auf ihre Systeme zu verhindern.

Die Bundesanstalt für Sicherheit in der Informationstechnik (BSI) ist gemäß der EU-Verordnung die zuständige Behörde, während das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK) für das KRITIS-Dachgesetz verantwortlich ist.

Insgesamt ergänzen sich die Vorschriften in ihren Zielen und Maßnahmen zur Erhöhung der Sicherheit in kritischen Infrastrukturen. Indem sie den Schutz sensibler Daten und Systeme vor Cyberbedrohungen gewährleisten, tragen sie maßgeblich zur Aufrechterhaltung der öffentlichen Sicherheit und des wirtschaftlichen Wohlstands bei.

Die Bedeutung von sektorspezifischen Regulierungen wie dem Digital Operational Resilience Act (DORA), dem Energiewirtschaftsgesetz (EnWG) und dem Telekommunikationsgesetz (TKG) nimmt eine entscheidende Rolle in Zusammenhang mit dem IT-Sicherheitsgesetz der EU ein. Diese spezifischen Gesetze regeln wichtige Aspekte in den jeweiligen Branchen, von der Finanzbranche bis hin zur Energieversorgung und Telekommunikation. Ihre Vorgaben beeinflussen maßgeblich die Sicherheit und Zuverlässigkeit der kritischen Infrastrukturen und Dienste, sowohl auf nationaler als auch auf EU-Ebene. Durch die Verknüpfung mit NIS2 wird somit gewährleistet, dass alle relevanten Akteure in diesen Schlüsselsektoren die erforderlichen Sicherheitsstandards erfüllen und damit einen effektiven Schutz vor Cyberbedrohungen gewährleisten. Die harmonisierte Umsetzung von sektorspezifischen Regelungen wie DORA, EnWG und TKG im Kontext der Richtlinie bildet somit eine überaus wichtige Säule für die digitale Resilienz und Sicherheit in Europa.

Durch die Implementierung international anerkannter Informationssicherheitsstandards wie ISO 27001 und C5 können Unternehmen ein hohes Maß an Schutz für ihre digitalen Systeme gewährleisten. ISO 27001 legt die Anforderungen für ein Informationssicherheits-Managementsystem fest, das darauf abzielt, Risiken zu identifizieren, zu bewerten und entsprechende Sicherheitsmaßnahmen zu ergreifen. Auf der anderen Seite zielt der C5-Standard speziell auf die Cloud-Sicherheit ab und bietet Unternehmen Leitlinien zur Bewertung und Zertifizierung von Cloud-Dienstleistern. Durch die Kombination dieser Standards können Organisationen ihre Sicherheitsstrategie stärken, sich vor Cyberbedrohungen schützen und idealerweise die Einhaltung des Regelwerks gewährleisten.

Hinter der NIS2-Durchführungsverordnung (NIS2-DVO) verbirgt sich eine umfassende Regelung, die verschiedene Anbieter betrifft, darunter DNS-Dienste, TLD-Namensregistrierungsstellen, Cloud-Computing-Diensteanbieter und weitere. Derzeit liegt ein Entwurf für eine Verordnung vor, der von der EU-Kommission erarbeitet wurde. Dieser Rechtsakt bietet insbesondere in Ländern ohne klare Gesetze wertvolle Orientierung und legt spezifische Schwellenwerte fest, ab wann Sicherheitsvorfälle als „bedeutend“ gelten. Die letzten Rückmeldungen der EU-Staaten zum Durchführungsrechtsakt, der die nationale Umsetzung der Richtlinie regelt, wurden Anfang Oktober 2024 erwartet.

Die NIS2-DVO legt konkrete Spezifikationen fest, die Anbietern von Diensten definieren, ab wann ein bedeutender Sicherheitsvorfall meldepflichtig ist. Des Weiteren enthält sie klare Vorschriften zu den erforderlichen Maßnahmen im Bereich IT-Risikomanagement, die von diesen Anbietern umgesetzt werden müssen.

In der Durchführungsverordnung werden konkrete Kriterien für die Bedeutung eines Sicherheitsvorfalls festgelegt. Ein Vorfall gilt als erheblich, wenn er einen finanziellen Schaden von mindestens 100.000 EUR oder 5 % des Jahresumsatzes der betroffenen Einrichtung verursacht hat oder verursachen kann.

Für Cloud Computing Anbieter gelten spezifische Erheblichkeitsschwellen, z.B. kompletter Serviceausfall über 10 Minuten oder Nichterfüllung der Service Levels für mehr als 5 % der Nutzer über eine Stunde. Ähnlich strenge Anforderungen gelten für Rechenzentrumsdienste und Managed Services Provider.

Die NIS2-DVO enthält detaillierte IT-Risikomanagementmaßnahmen, die internationalen Standards wie der ISO 27001 folgen, aber auch eigene Schwerpunkte setzen wie zum Beispiel Business Continuity.

Das Ziel dieser Verordnung ist es, die Cybersicherheit in wichtigen Bereichen zu stärken und angemessen auf Sicherheitsvorfälle zu reagieren. Unternehmen in diesen Bereichen sollten sich daher intensiv mit den Bestimmungen auseinandersetzen, um sicherzustellen, dass sie den vorgeschriebenen Sicherheitsstandards entsprechen und angemessen auf potenzielle Bedrohungen reagieren können.